微软零时差漏洞影响剧烈 Check Point发现企业受攻击次数倍增

Check Point 揭露近日 Microsoft Exchange Server 零时差漏洞的相关攻击数据。(Check Point 提供/黄慧雯台北传真)

网路安全解决方案厂商Check Point Software Technologies Ltd.揭露近日Microsoft Exchange Server零时差漏洞的相关攻击数据,并预告即将公布防范建议。自漏洞曝光后,骇客与资安人员之间展开了一场激烈的攻防战,全球资安专家们正努力采取大规模预防措施,而骇客们则持续试图利用 Microsoft Exchange 中的远端程式码执行漏洞(RCE)。

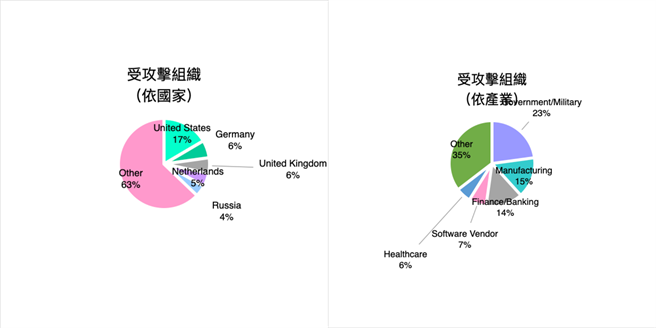

Check Point数据显示,当前遭受最多攻击的国家为美国 (17%),其次是德国(6%)、英国(5%)及荷兰(5%);首当其冲的行业分别为政府及军事部门(27%)、制造业(15%)与金融业(14%)。

Check Point数据显示Microsoft Exchange Server零时差漏洞的网路攻击方向。(Check Point 提供/黄慧雯台北传真)

【微软Exchange Server零时差漏洞事件】

微软在 3 月 3 日针对Exchange Server 发布了一个紧急修补程式。Exchange Server为全球最受欢迎的电子邮件伺服器,在收发电子邮件、会议邀请以及任何使用Outlook 的过程皆会使用到。

来自台湾资安公司戴夫寇尔(DEVCORE)的蔡政达于一月份揭露了两个漏洞,为确定这些漏洞的严重程度,微软对 Exchange Server作了进一步调查,随后又发现五个重大漏洞。透过这些漏洞,攻击者无需经过身份验证或登入帐户,即可从 Exchange Server读取电子邮件,若进一步使用漏洞串联(Vulnerability Chaining),攻击者则能够完全接管电子邮件伺服器。一旦攻击者接管了 Exchange Server,他们就可以连网并进行远端存取,因为许多 Exchange Server都具有网路暴露(internet exposer)功能,特别是 Outlook网页版,并整合至更广泛的网路之中,这对数百万企业构成了严重的安全风险。

【可能面临风险的企业】

若企业的微软 Exchange Server 有连接至网路、未更新至最新的修补程式,且没有采用第三方软体厂商如 Check Point 的保护,即可假定该伺服器已遭受攻击。受感染的伺服器将允许未经授权的攻击者窃取企业的电子邮件,并以系统权限在企业内执行恶意程式码。

自漏洞被揭露以来,Check Point Research陆续收到了许多有关攻击者身份、动机和近期主要骇客事件背景问题。如同先前的Sunburst攻击,在这次攻击中,攻击者将一个常见的平台作为入口,秘密入侵并长期停留在网路中,而好消息是,只有技术高超且资金充足的攻击者才能利用前门潜入全球数以万计的企业。尽管这场利用 Exchange Server 零时差漏洞发起的攻击引起了广泛关注,但其攻击目的以及骇客试图窃取的内容仍不为人所知。面临风险的企业不仅应为其 Exchange Server 采取预防措施,更应全面检视企业网路中的活跃威胁及所有资产。

Check Point 为预防攻击及资安防护的目的,建议立即手动更新微软 Exchange Server 至微软提供的最新修补版本。